네트워크 관리사 2급 필기를 무난히 치르고 기왕 칼을 뺀 김에 실기까지 썰어보려고 한다.

updated 02/11/2025

💡 실기 배점

(케이블 문제, 원도우 문제, TCP/IP, 라우터를 중점으로 보기로 결정)

| 문제 | 문항수 | 배점 | 총 점수 |

| UTP 케이블 | 1 (10분 제한) | 6.5 | 6.5 |

| 윈도우 | 8 | 5.5 | 44 |

| 리눅스 | 2 | 5.5 | 11 |

| TCP/IP 장비 | 3 | 5.5 | 16.5 |

| 신경향 및 보안 | 1 | 5.5 | 5.5 |

| 라우터 | 3 | 5.5 | 16.5 |

| 총 6 과목 | 총 18 문제 | 총 80 분 | 총 100 점 |

서브넷 주소 구하기

IP 에는 클래스가 나뉘어 있고, IP 를 사용하기 위해 클래스를 할당받아서 사용한다.

클래스 단위로 네트워크 구간(IP 할당 구간)을 나누게 되면 어떤 이는 부족해지고, 어떤 이는 남아 돌게 된다.

A : 0.0.0.0 - 126.255.255.255 // 국가나 대형

B : 128.0.0.0 - 191.255.255.255 // 중대형

C : 192.0.0.0 - 223.255.255.255 // 소형

D : 224.0.0.0 - 239.255.255.255 // 멀티

E : 240.0.0.0 - 247.255.255.255 // 실험용

그래서 서브넷 마스크가 나왔다.

클래스 안에서 네트워크를 더 작은 단위로 분할하기위해 서브네팅을 한다.

(잘게 나눌수록 필요한 만큼만 사용하기 되지 않은가)

IP 는 네트워크 주소(24비트) + 호스트 주소(8비트) 로 구성되어 있다. 서브넷 마스크는 IP 주소 뒤에 /24 → 이런 식으로 표현된다.

(예를 들어 이 네트워크가 가질 수 있는 호스트 주소의 수는 256개 이다. 하지만 이 네트워크를 호스트를 128개씩 가지는 두 개의 네트워크로 분할하고 싶을 때 서브넷으로 분할한다)

11001101 00000000 00000001 xxxxxxxx

--------------------------------- --------

네트워크 주소 호스트 주소

192.255.102.100/26 → '/26' 이런식으로 서브넷 마스크가 표현된다

/26 인 경우 서브넷 마스크는 1이 26개이다

2진수를 10진수로 변환하면 → 255.255.255.192 이다

** 192 = 128(2의 8승) + 64(2의 7승)

자, 다시 본론으로 돌아가서, 서브넷 마스크 주소 / 갯수를 구해보자

호스트주소는 총 256개이고, 호스트 주소를 서브네팅으로 분할할 수 있다.

1 1 1 1 1 1 1 1

↓ ↓ ↓ ↓ ↓ ↓ ↓ ↓

128 64 32 16 8 4 2 1 → 서브넷 수 (반)

2 4 8 16 32 64 128 256 → 분할된 호스트 수 (서브넷 마스크 갯수 - 학생수)

위에서 /26 인 서브넷의 수는 192 이다

256 - 192 = 64 가 나오고 서브넷 마스크의 갯수(분할된 호스트 수)는 4개 이다

사용가능한 첫번째 IP 주소 / 사용가능한 마지막 IP 주소 구하기

IP 는 192.168.100.56/29 이고 서브넷 마스크 갯수가 8개라고 가정했을 때

사용가능한 IP 는 56, 57, 58, 59, 60, 61, 62, 63 총 8개 이다

여기서 양끝의 IP 는 제외하여야 하므로

사용가능한 첫번째 IP 주소는 192.168.100.57

사용가능한 마지막 IP 주소는 192.168.100.62

DNS 서버 추가설정 하기

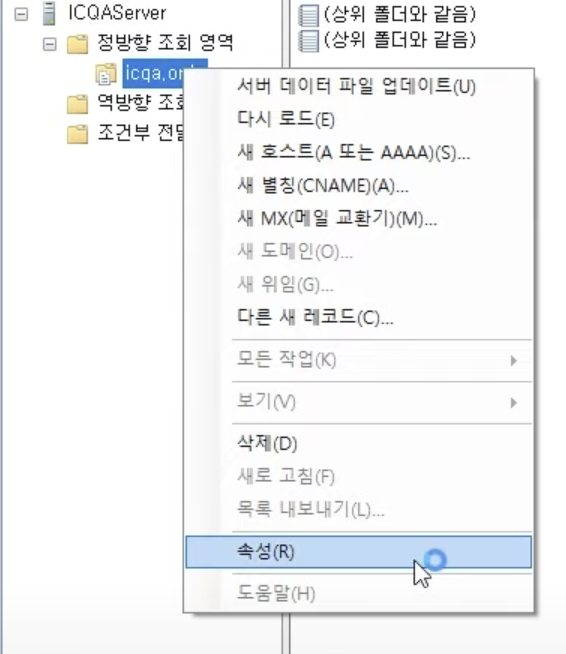

DNS 관리자에서 DNS 영역을 추가해주자

@ IN SOA ns.icqa.or.kr admin.icqa.or.kr

(10 ; Serial 15분 ; Refresh 10분 ; Retry 1일 ; Expire 1시간 ; Minimun)

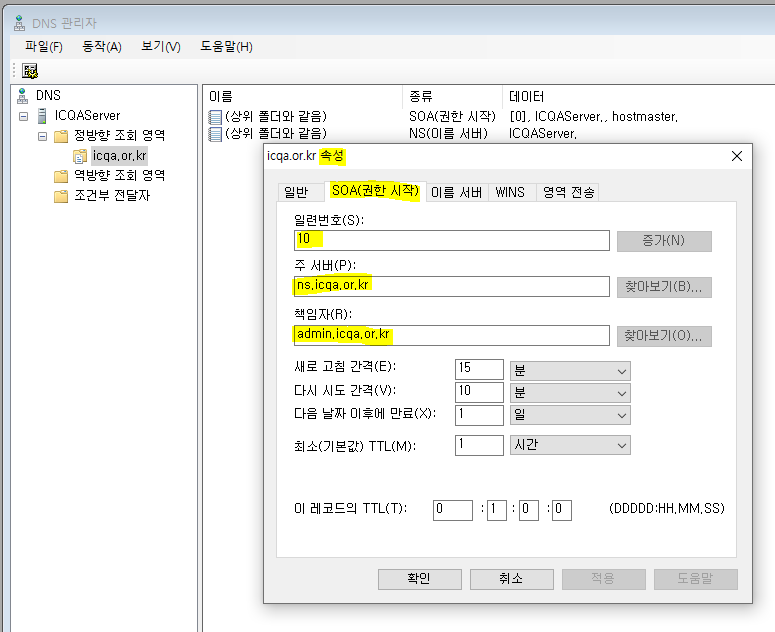

www IN A 192.168.100.20

ftp IN CNAME www

정방향 조회영역 우클릭 후 새 영역을 만들어주기

다 만들었으면

SOA 탭에서 아래 영역들을 채워준다.

새호스트와 새별칭은 마우스 우클릭으로 추가할 수 있다.

www (이름) in A (호스트) 192.168.100.100 (아이피)

ftp (이름) in CNAME (별칭) www (호스트FQDN)

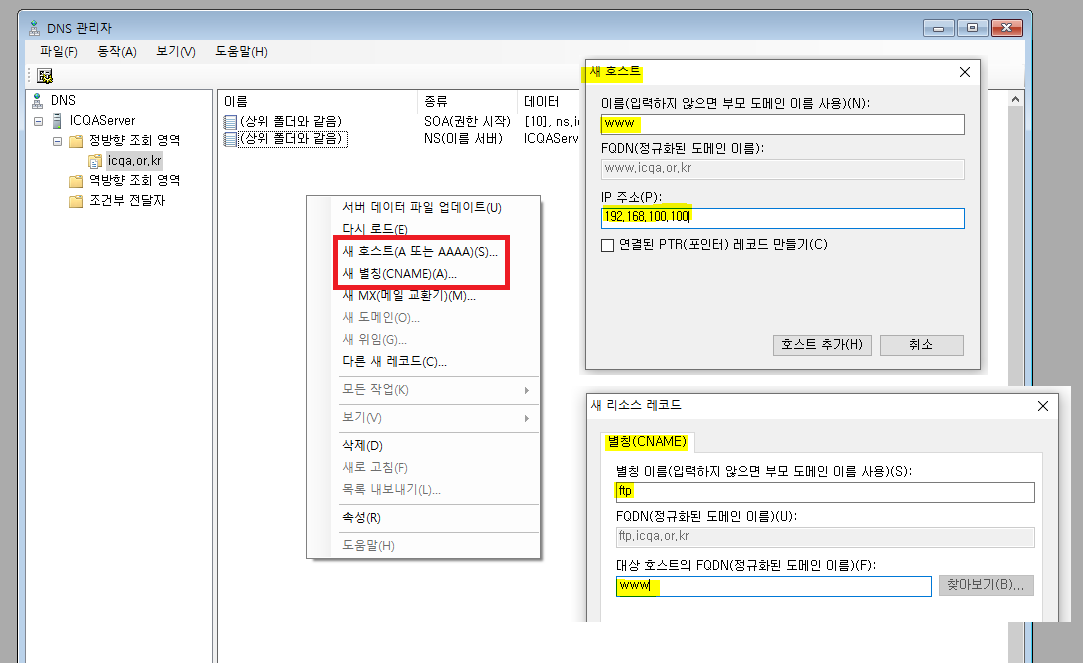

아래와 같은 문제가 있다.

SOA까지는 잘 입력했는데 Zone records 아래 두줄은 무엇일까

(이럴때는 A를 보자. 새호스트일 때의 그 A이다)

icqa.or.kr.dns for icqa.or.ko zone.

@ IN SOA ns.icqa.or.kr

master.icqa.or.kr. (

12 ; serial number

900 ; refresh

600 ; retry

86400 ; expire

7200) ; mininum TTL // 여기까지는 위의 과정과 동일하다.

; Zone records

mail A 211.111.144.214 // 새호스트를 추가

network A 211.111.144.240 // 새호스트를 추가

새호스트를 추가해주면 된다

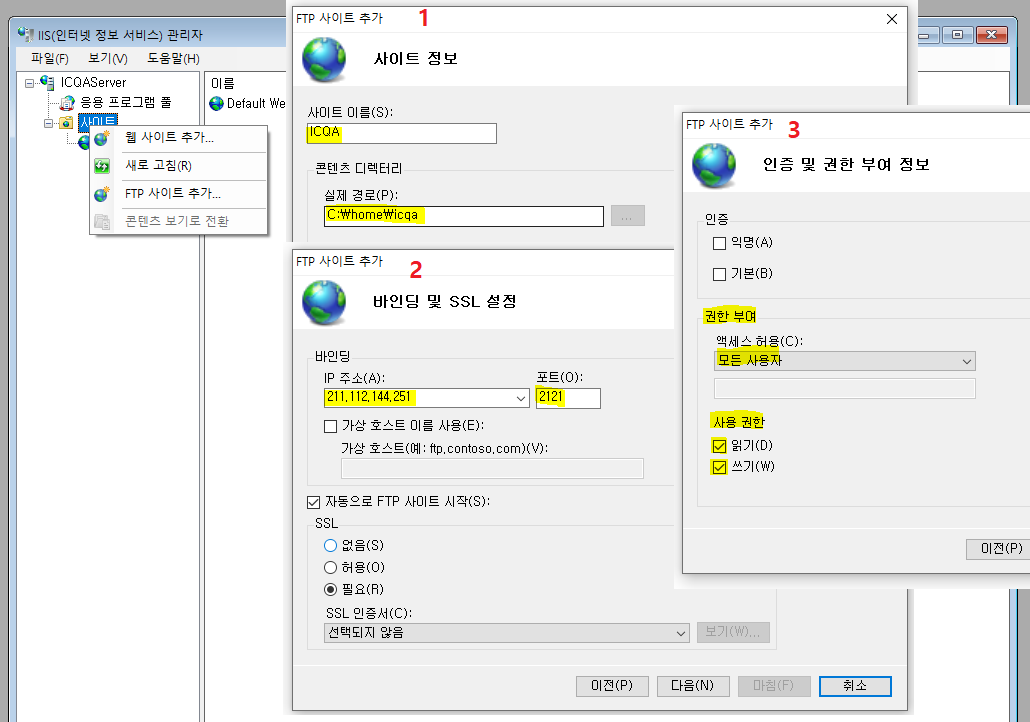

FTP 사이트 추가 하기

IIS(인터넷 정보 서비스) 관리자에서 마우스 우클릭 후, FTP 사이트 추가를 한다

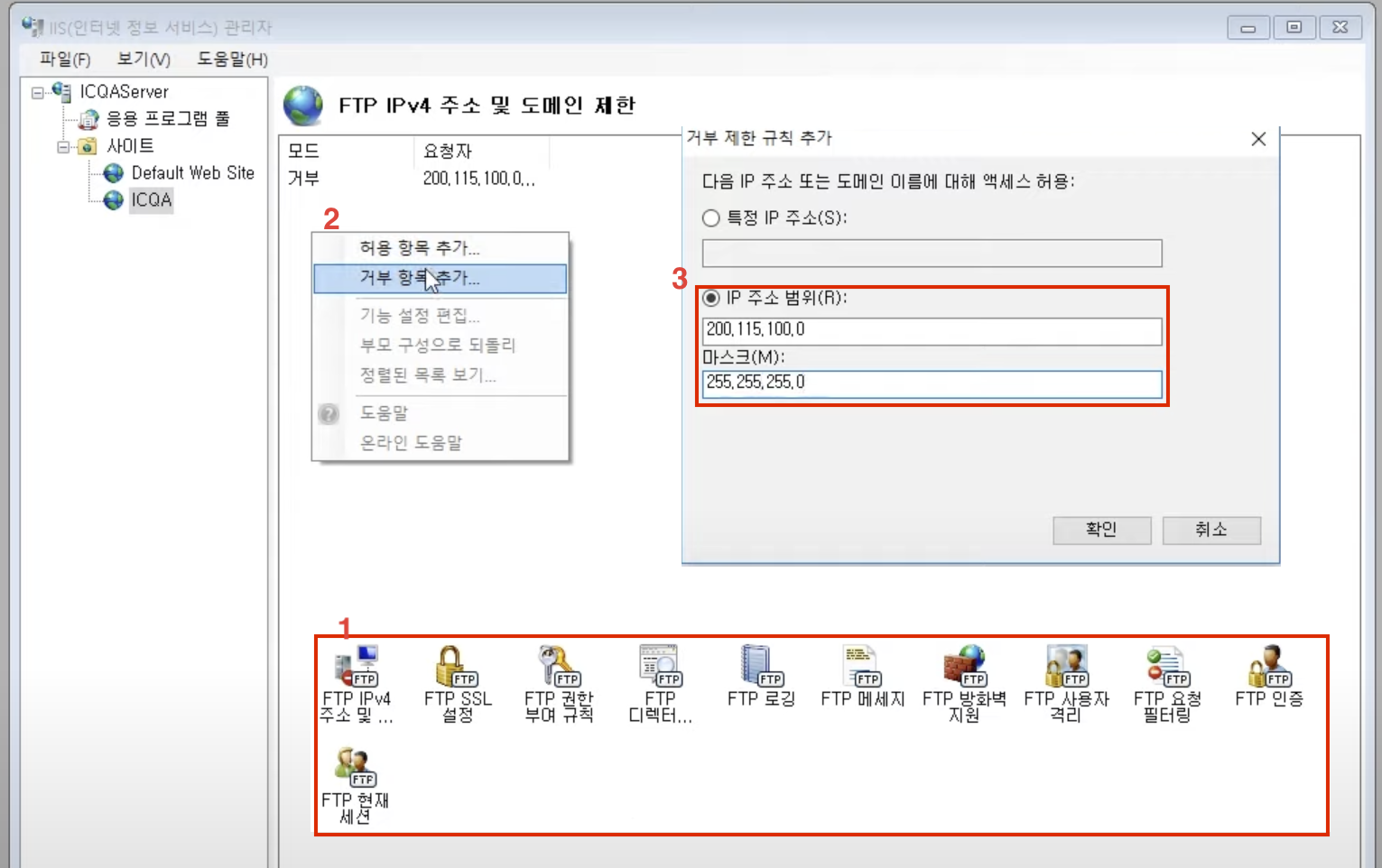

액세스 거부 IP 주소 추가하기

- 여러 설정 옵션 아이콘 들 중 FTP IPv4 주소 및 도메인 제한 을 눌러 거부항목을 추가해주자

- 200.115.100.0/24 이런식으로 IP주소와 서브넷이 있을때는 IP주소범위를선택하여 입력해주어야 한다

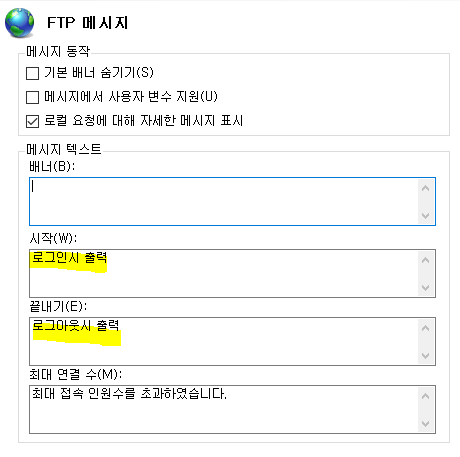

메시지를 추가하게 된다면 메시지 별 용도를 알면 좋다.

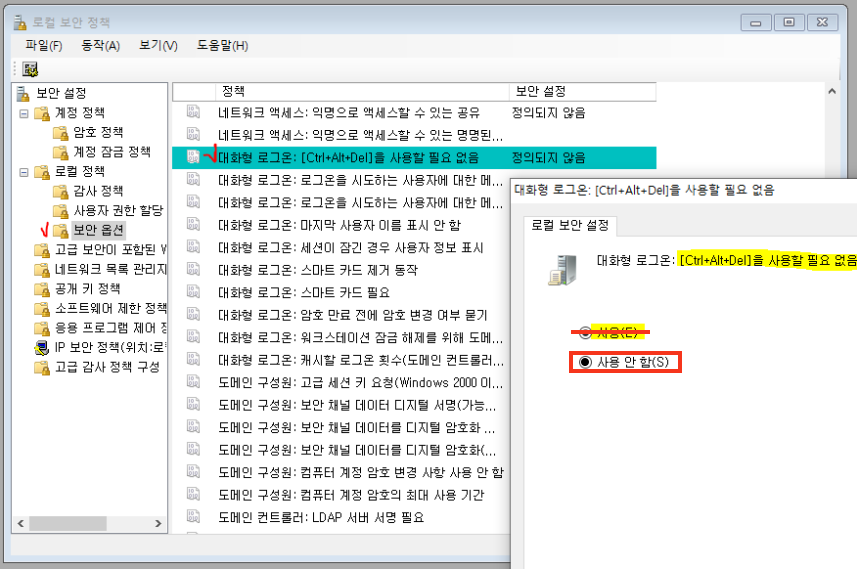

로컬보안정책 - Ctrl+Alt+Del 키를 눌러 로그온 하기

[사용안함]으로 선택해주세요 (2025/2/11 정정)

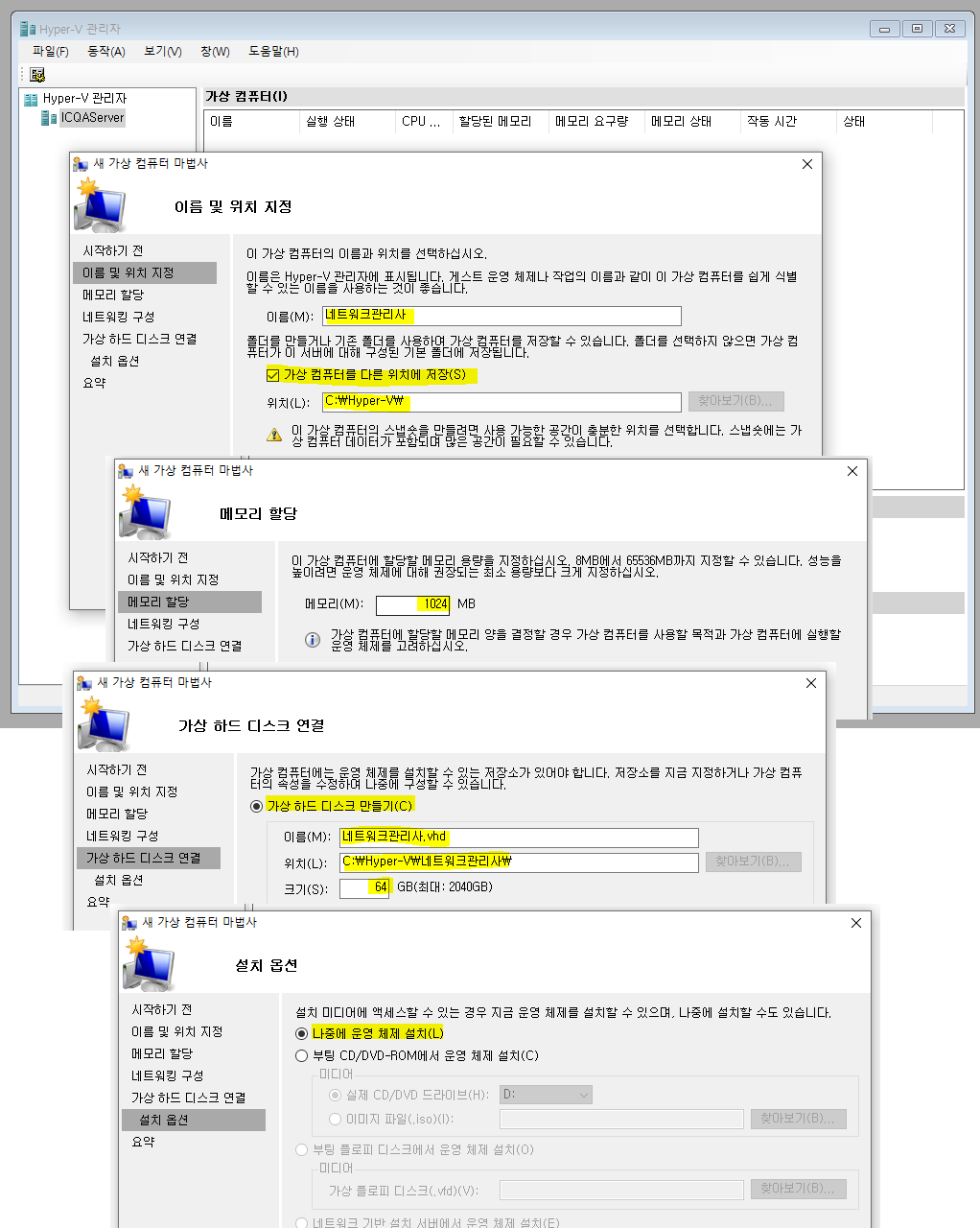

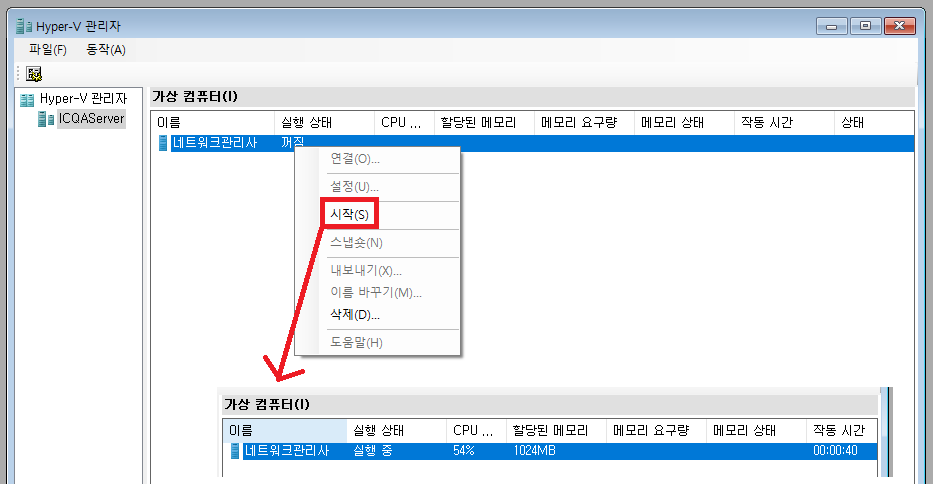

Hyper-V 가상컴퓨터 추가하기

[마침] 을 누르면 가상 컴퓨터가 생성되었다. 오른쪽 우클릭 후 시작을 누르면 가상 컴퓨터가 켜진다.

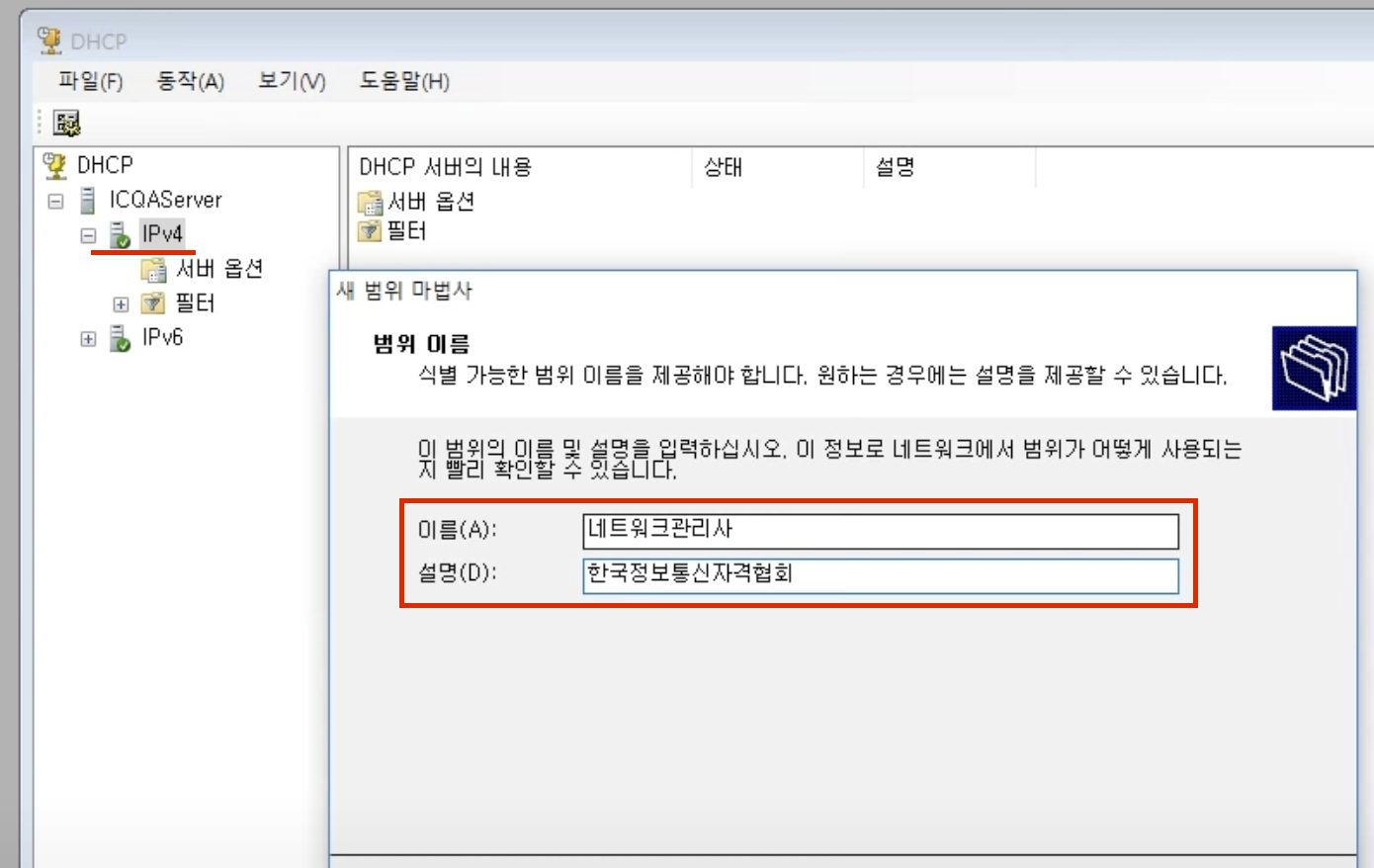

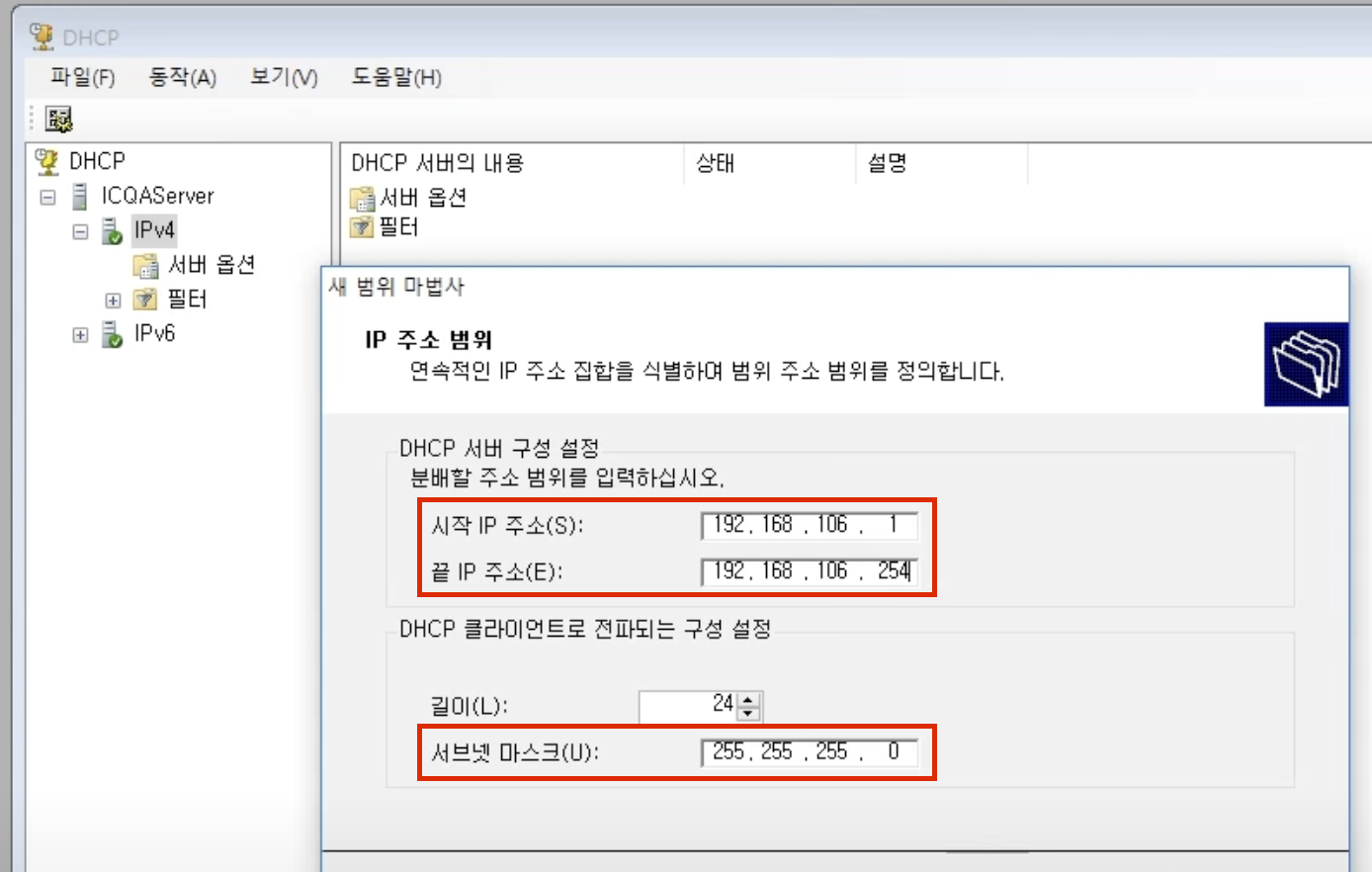

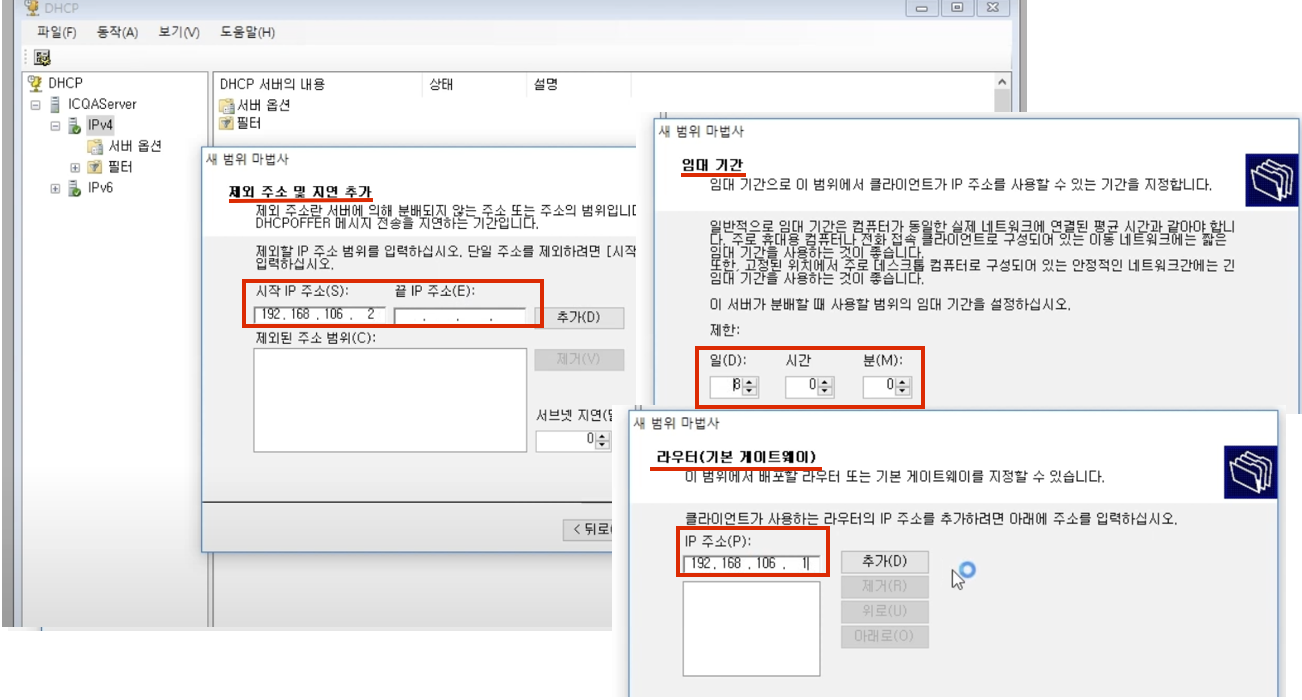

DHCP 설정하기

DHCP에서 IPv4 를 우클릭해서 설정해주자

분배할 주소범위, 서브넷마스크 설정해주기

제외주소, 임대기간, 게이트 웨이를 추가해보자

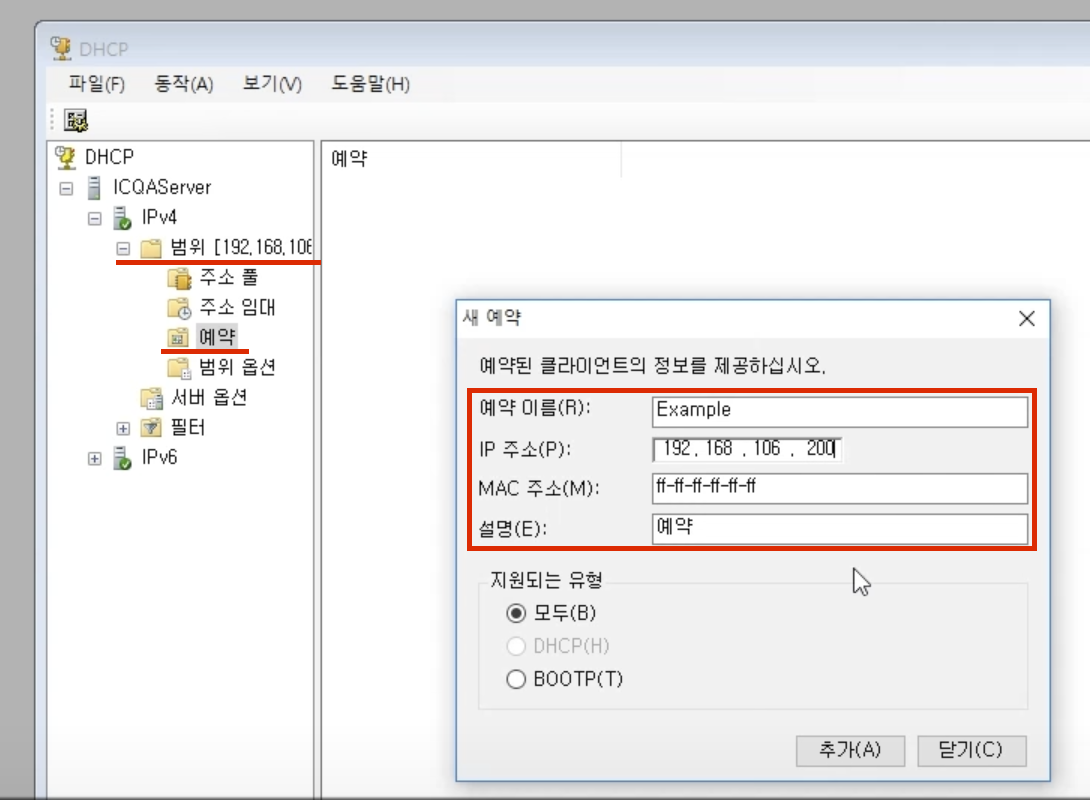

이번에는 예약 설정을 해보자

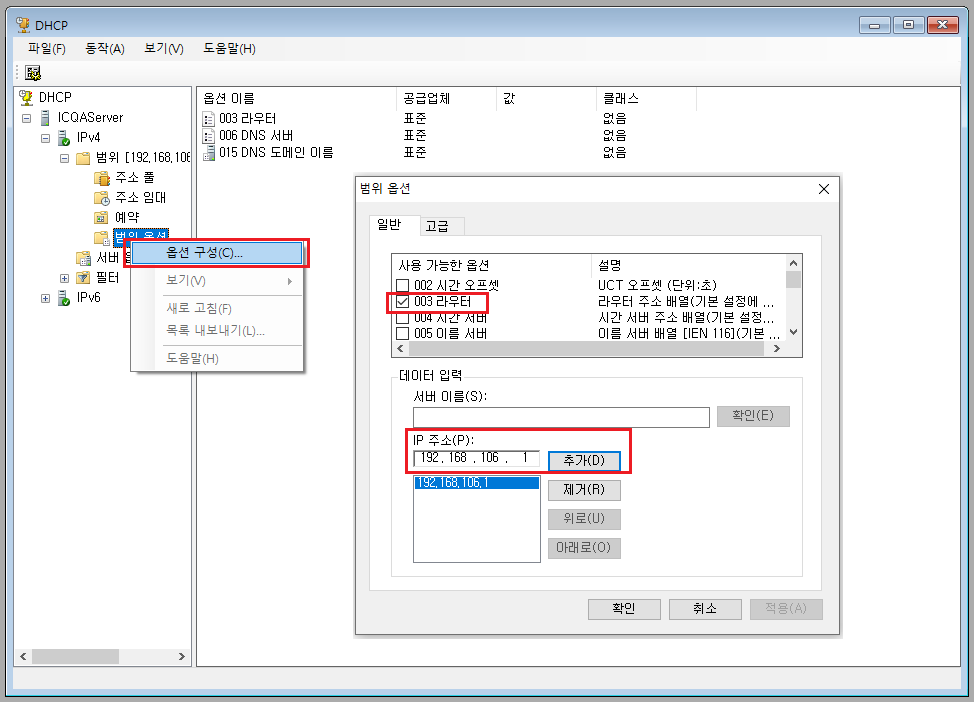

** 게이트웨이 설정하는 다른 방법

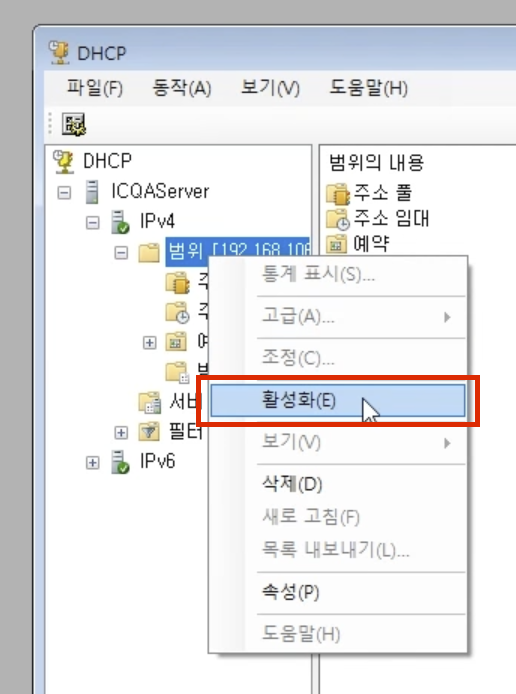

활성화 시키기

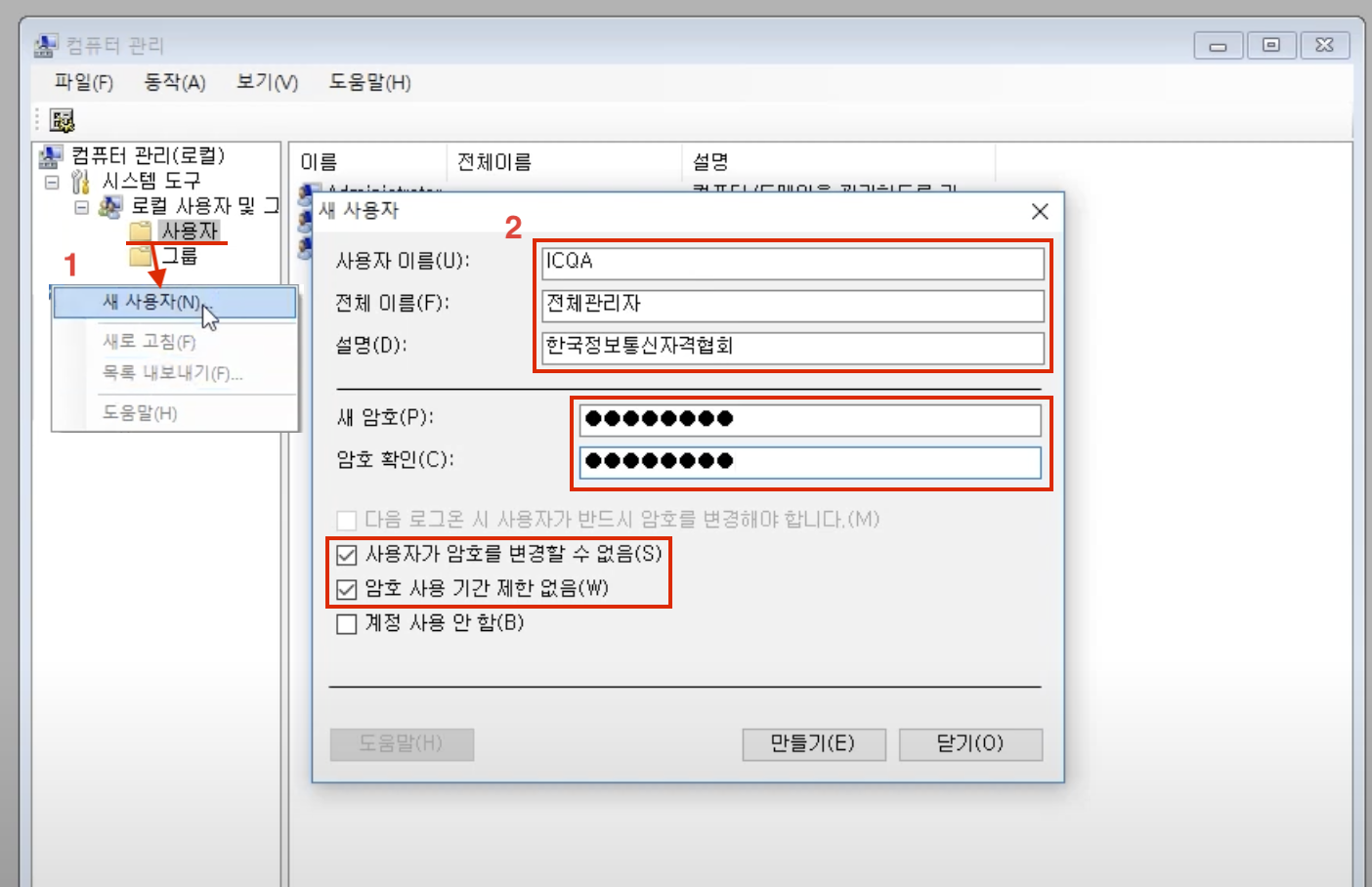

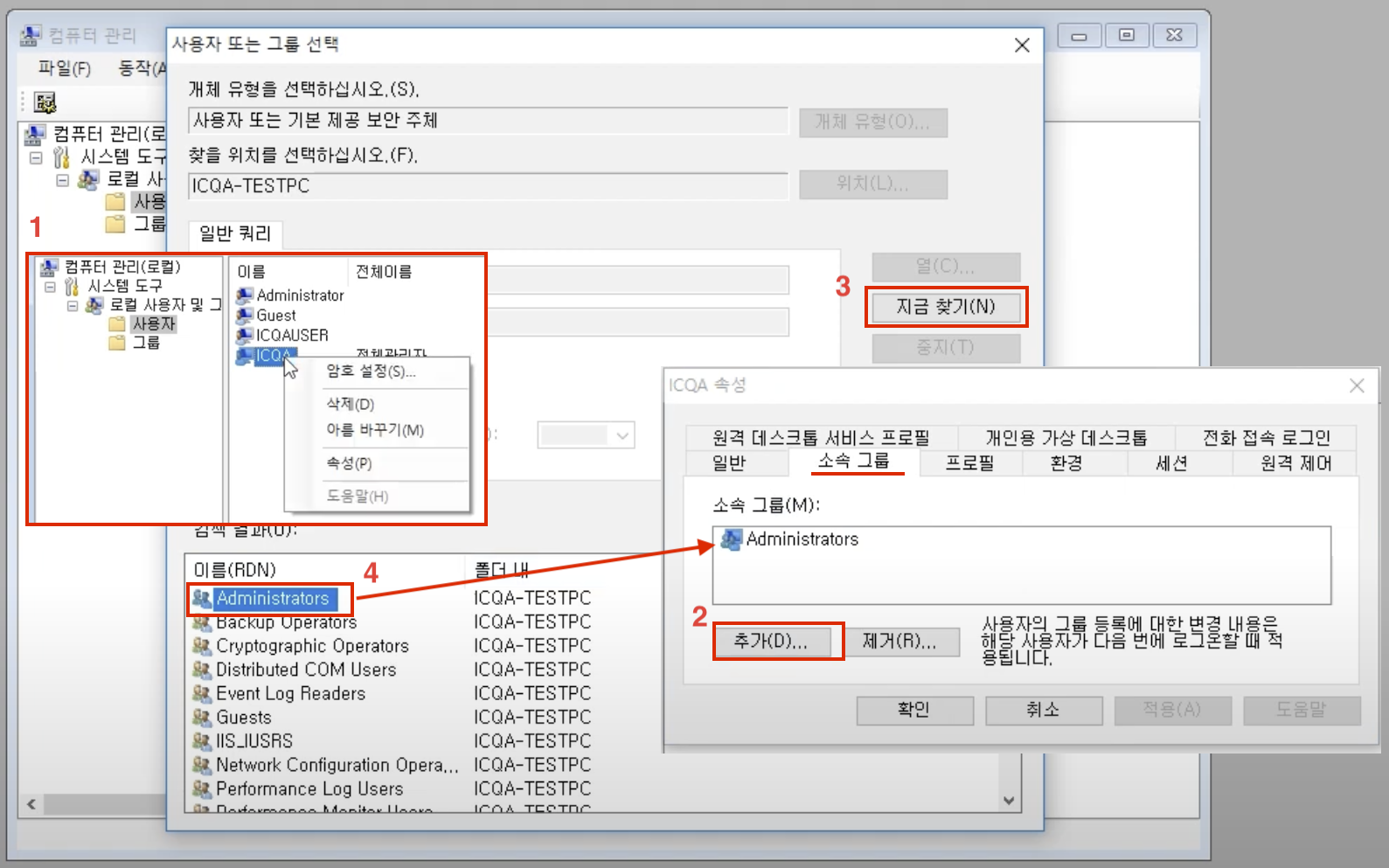

윈도우 서버 계정 추가하기

로컬 사용자 및 그룹 에서 추가해주자

소속 그룹을 Administrator 로 지정해주자.

- 사용자 추가 후 속성의 소속그룹 탭에서 지정해준다

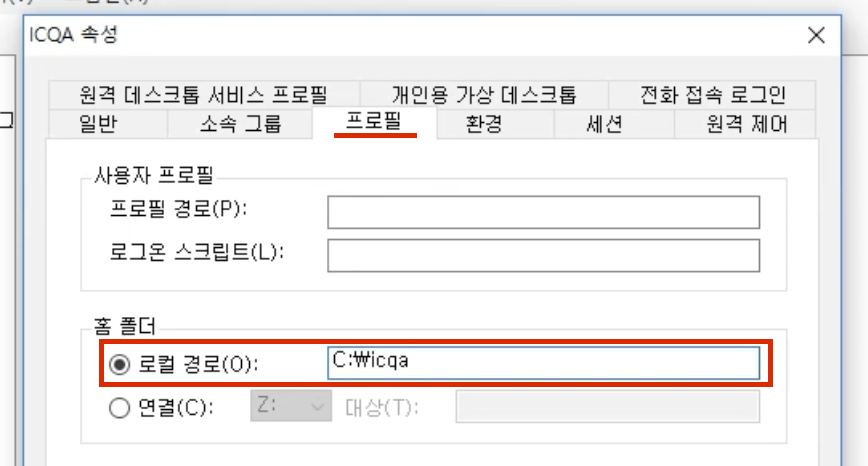

소속경로 지정하기 이번에는 프로필 탭에서 설정해주자

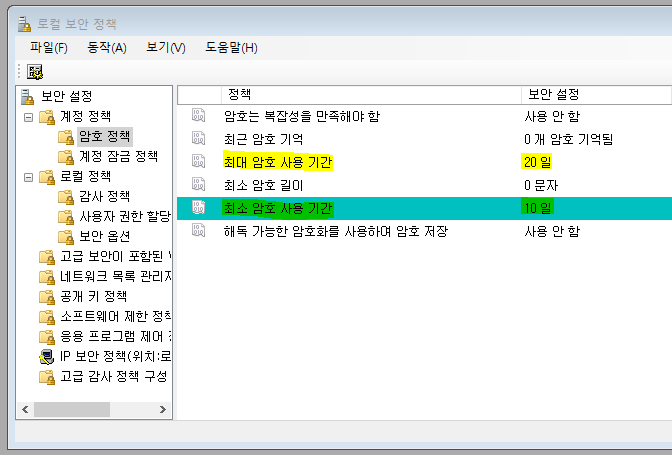

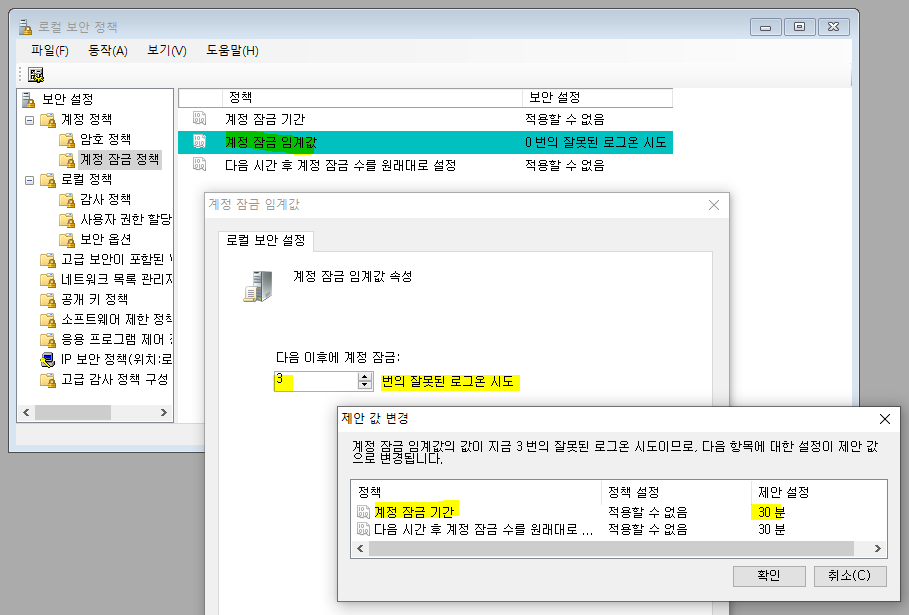

로컬보안정책 설정하기

(패스워드는 최소 10일 - 최대 20일 사용 / 3번 로그인 실패시 30분간 계정잠금)

패스워드 사용기간을 설정해주자

계정 잠금 정책을 설정해주자

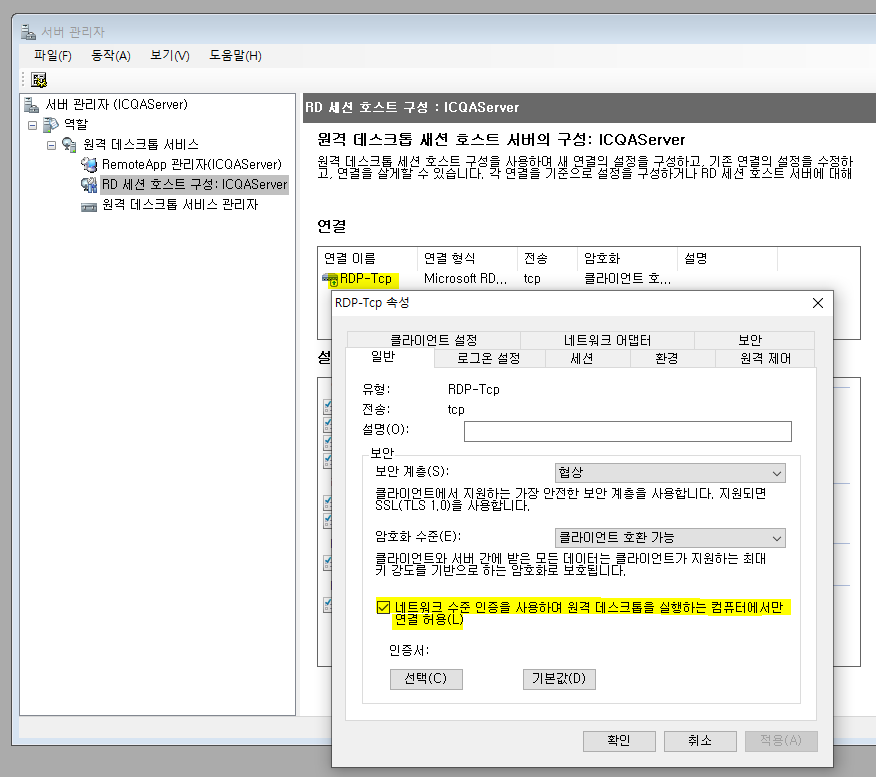

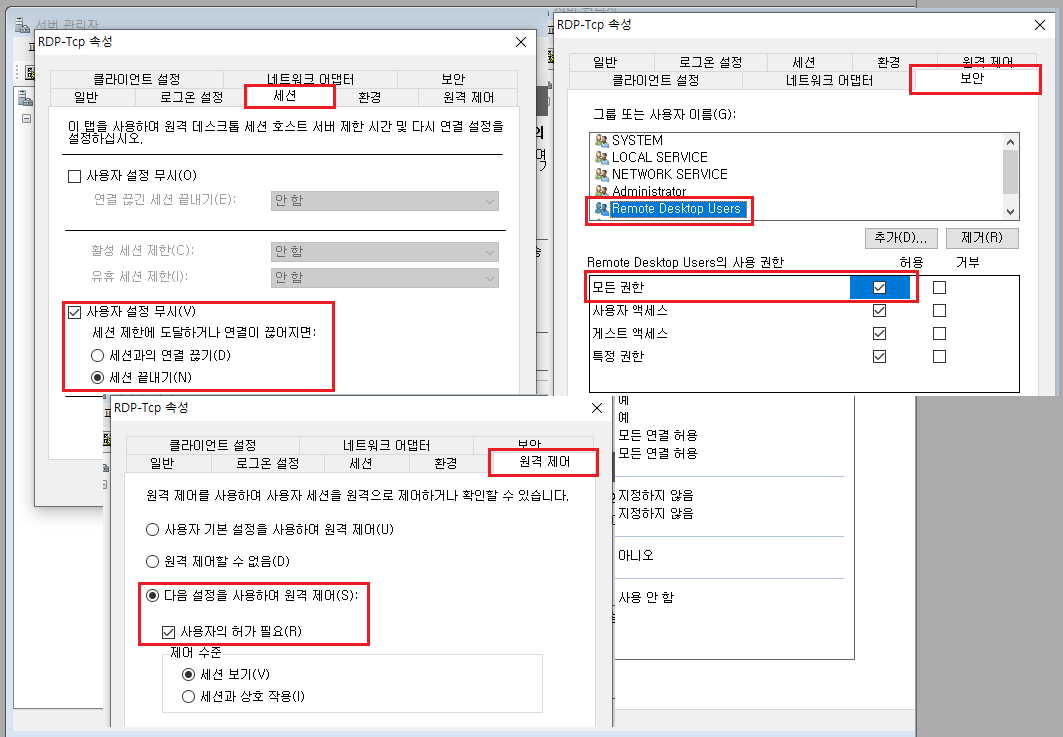

원격 데스크톱 설정하기

- 네트워크 수준 인증을 사용하여 원격데스크톱을 실행하는 컴퓨터에서만 연결 허용

- 세션 제한에 도달하거나 연결이 끊어지면 세션 끝내기

- 원격제어 - 사용자의 허가 필요

- Remote Desktop Users 만 모든 권한 허용

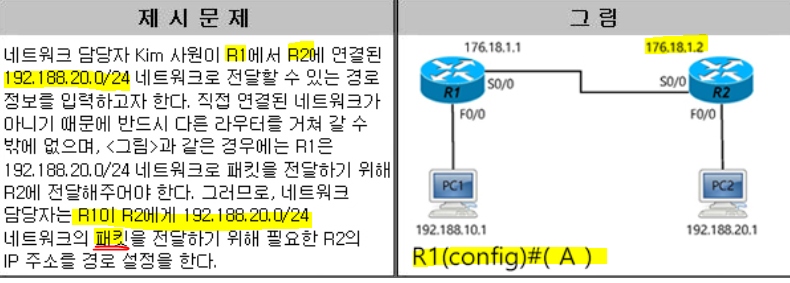

IP router 설정 (정적 라우팅)

192.188.20.0/24 네트워크로 연결된 R1 → R2 로 전달할수 있는 경로정보 입력하기

- 정적 라우팅을 설정하는 명령어

ip route 192.188.20.0 255.255.255.0 176.18.1.2

ip route [목적지 네트워크] [목적지 서브넷 마스크] [경유지(Next-hop IP주소 또는 로컬인터페이스)] [AD값]

** AD값은 옵션이며, 기본 AD값은 경유지가 인터페이스로 할 경우는 '0', IP 주소로 할 경우 '1'이다.

루핑과 STP

스위치를 중복으로 사용하여 한 쪽에 문제가 생겨도 대안이 있어 신뢰도가 올라가지만

네트워크에서 전송하는 데이터의 방향을 잘못 설정해주면 뺑뺑이처럼 돌 수가 있다.

그래서 STP 를 사용하여 문제를 해결할 수 있다.

- 루핑 : 목적지 경로가 2개이상 발생했을 때, 브로드 캐스트 패킷이 양쪽 스위치를 멤도는 현상

- STP : 루핑 방지하기 위해 사용하는 알고리즘 (이더넷 장비들 사이에서 루핑을 방지해주는 역할을 수행하는 프로토콜)

(A) 루핑 / (B) STP 알고리즘

** 루핑이란 네트워크상에서 무한정으로 뱅뱅 돌아 데이터를 전송할 수 없는 상태 (브로드캐스트 폭풍, 맥주소불안정, 이중프레임 수신 등)

** STP(Spanning Tree Protocol)

이더넷 장비들 사이에서 루핑을 방지해주는 역할을 수행하는 프로토콜

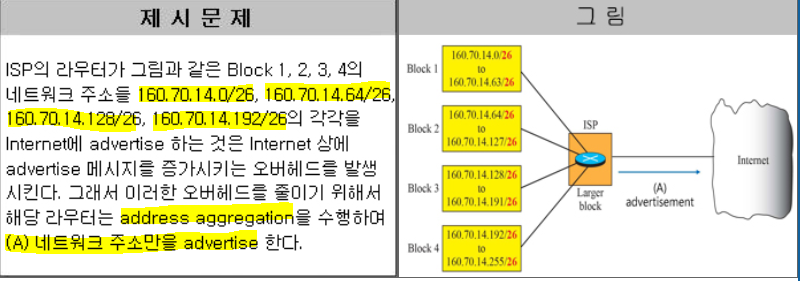

Address aggregation (주소 집단화)

- Classless 주소 지정 방식에서, 라우팅 테이블의 크기가 증가되는 고질적인 문제를 완화하기 위한 방법이다.

- Subnetting(서브네팅)의 반대개념인 Supernetting(수퍼네팅)은 할당받은 다수의 네트워크 주소를 통합하는 것을 의미한다.

- Supernetting(수퍼네팅) 대신 Address Aggregation 방식이 널리 사용된다.

여러주소들을 합쳐 요약주소를 만든다고 볼수 있겠다.

160.70.14.0/26 // 공통의 IP 주소를 뽑고 160.70.14 까지 제일 작은 수인 0 을 픽!

160.70.14.64/26 // 서브넷 마스크로는 26은 24의 범위 안에 포함되니 24 를 픽!

160.70.14.128/26

160.70.14.192/26

→ 160.70.14.0/24

리눅스 명령어

- kill - 9 pid : 해당 포트ID 를 가진 프로세스의 수행을 강제 종료

- ifconfig : IP address 정보를 확인하는 명령어. ** ipconfig 는 윈도우

- history -c : 히스토리를 모두 삭제

- find: 리눅스에서 파일이나 폴더를 찾을 때 사용

- df: 현재 설치된 하드디스크와 용량을 확인하는 명령어

- pwd: 현재 위치를 확인하고 싶을 때 사용하는 명령어

- man: 도움말 - 메뉴얼을 확인하는 명령어

- mount: 물리적 장치를 특정한 위치로 연결 시켜주는 과정(마운트)를 해주는 명령어

- unmount: 물리적 장치를 특정한 위치로 연결시켜주는 과정을 마운트라고 한다. 마운트를 해제하는 명령어

- /etc/services : 리눅스의 포트번호를 출력하는 명령어

- top: 시스템에서 CPU 및 메모리 사용 정보확인 명령어

- grub : GNU 하에 개발된 부트로더

- init: 리눅스 커널 부팅이 완료된 후 실행하는 첫번째 프로세스다. 커널이 직접실행하는 유일한 프로세스

- /etc/fstab: 부팅시 자동으로 마운트 되도록 설정해야하는 파일

- passwd : 패스워드 부여 / 변경

- traceroute : 명령어를 실행하는 컴퓨터에서 목적지 서버로 가는 네트워크 경로를 확인 (UDP 기반)

- tracert : 패킷이 라우팅 되는 경로의 추적에 사용되는 유틸리티로 목적지 경로까지 각 경유지의 응답속도를 확인 (ICMP 기반 / 13,14 time stamp request/reply)

단답형

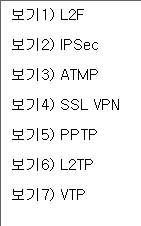

2계층 (링크 계층) 프로토콜

VPN 으로 터널링 프로토콜을 사용할 때 2계층(링크 계층)에서 사용하는 프로토콜

→ L2F / PPTP / L2TP

MRTG

- 시스템 상태 정보나 데이터를 그래프로 그려주는 그래픽 툴이다.

- ISP는 이 툴을 사용하여 네트워크 장비의 트래픽 처리능력과 동작상태를 모니터링 하고 있다.

- 설치가 쉽고 수치적인 데이터를 시각적으로 출력해주는 freeware 이기 때문에 값비싼 솔루션 대신 많이 사용

- script 에 익숙하다면 SNMP 로 읽을 수 있는 데이터 외 다양한 정보를 그래픽으로 출력 가능

DHCP(Dynamic Host Configuration Protocol)

네트워크에 연결된 장치에 IP 주소를 자동할당하는 네트워크 관리 프로토콜 (#67, #68)

SSH(Secure Socket Shell)

- 네트워크 상의 다른 컴퓨터에 로그인 하거나 원격 시스템에서 명령을 실행하고 다른 시스템으로 파일을 복사할 수 있도록 해주는 응용 프로그램 또는 프로토콜

- 22번 포트, 패킷이 암호화되어 전송

- 포트 포워딩 (로컬 포터와 원격 포트를 연결해서 수행, 이를 통해 로컬에서 원격으로 접속)

Telnet

- 23번 포트, 패킷이 암호화 되지 않음

- 원격 시스템에 로그인하거나 원격 시스템과 텍스트 기반의 통신을 제공하는 프로그램 및 프로토콜

- 텍스트 기반으로 인한 보안적인 이슈로 사용이 권장되지 않음 → SSH(Secure Shell)를 사용을 권장

FTP(File Transfer Protocol)

- 파일을 전송을 위한 표준 네트워크 프로토콜 중 하나

- 클라이언트-서버 모델 기반으로 서버 → 클라이언트 전송 혹은 클라이언트 → 서버 업로드

더미 허브

- 1계층 / 값이 저렴 / 포트하나를 여러대가 사용 / 속도를 n 분할해서 나눠사용 (느려진다) / CSMA/CD 사용 (신호의 충돌회피, 충돌시 재전송) / 맥주소 저장 x

스위치 허브

- 2계층 장비 / 포트가 여러개 / 속도 그대로 여러 PC가 사용가능 / 맥주소를 저장 (ARP 할때 그 스위치) / 포트 미러링

IP 클래스

| 할당가능한 네트워크 주소 수 |

할당가능한 호스트 주소 수 |

서브넷 마스크 | 사설 클래스 주소 범위 | |

| A 클래스 | 2^7 | 2^24 | 8 | 10.0.0.0 - 10.255.255.255 |

| B 클래스 | 2^14 | 2^16 | 16 | 172.16.0.0 - 172.31.0.0 |

| C 클래스 | 2^21 | 2^8 | 24 | 192.168.0.0 - 192.168.255.255 |

IPv4 vs IPv6

| IPv4 | IPv6 |

| 8 bit x 4 부분 = 32 bit | 16 bit x 8 부분 = 128 bit |

| 10진수 | 16진수 |

| 192.168.100.0 | 2001:0DB8:1000:0000:0000:0000:1111:2222 |

| 유니캐스트 / 멀티캐스트 / 브로드캐스트 | 유니캐스트 / 멀티캐스트 / 애니캐스트 |

TCP/IP 계층 별 프로토콜

| 4 | 응용계층 | 응용 계층 표현 계층 세션 계층 |

FTP, Telnet, SMTP, DNS, SNMP, TFTP, HTTP, POP3, DHCP, BOOTP, NetBIOS, TLS, SSH ··· |

| 3 | 전송계층 | 전송 계층 | TCP, UDP ··· |

| 2 | 인터넷계층 | 네트워크 계층 | IP, ICMP, IGMP, ARP, RARP, RIP ··· |

| 1 | 네트워크 인터페이스 | 데이터링크 계층 물리 계층 |

리피터, 허브, ISDN, ATM, HDLC, FDDI, WIFI ··· |

UDP 프로토콜의 특징

- 비신뢰성 / 비연결성 / 비순서형

라우터

- 스위치 - 스위치를 연결하는 장비, 서로 다른 상호 간의 네트워크를 연결하는 기기

- OSI 네트워크 계층, 호스트의 최적 경로를 설정하는 장비, LAN - LAN 또는 LAN - WAN 연결

VLAN

- 소프트 웨어로 LAN 망을 구분하는 기술

이더넷 포트

- 내부 네트워크 LAN 접속 포트, 내부 허브 또는 스위치와의 연결을 위한 포트

시리얼 포트

- 외부 네트워크 접속을 위한 포트, DSU/CSU 와의 연결을 위한 포트, WAN 포트

클러스터링

- 여러 대의 서버를 서로 연결하여 거대한 하나의 시스템으로 보이게 하여 외부에서는 마치 하나의서버처럼 작동하도록 서로 연결

IP 스푸핑

- 망 외부 공격자가 허용가능한 범위의 IP 를 이용해서 허가받은 사용자인 것처럼 행동하여 액세스

- IPSec 보안관리 파라미터에 침입할 때 마치 기업망 접속을 허가받은 원격 사용자인 것처럼 위장할 수 있다

피싱

- 불특정 다수의 이메일 사용자에게 거짓 이메일을 발송해 가짜 웹사이트로 유인하여 관련 금융기관의 신용카드 정보나 계좌 정보를 빼내는 해킹 기법

파밍

- 도메인을 탈취하거나 DNS 를 속여 사용자들이 진짜 사이트로 오해하도록 유인하여 개인정보 탈취하는 해킹 기법

웹 어플리케이션 방화벽(WAF)

- 인터넷 웜 등의 악성코드 및 해킹 등을 통한 침입이 일어나기 전에 실시간으로 침입을 막고 알려지지 않은 방식의 침입으로부터 네트워크와 호스트를 보호하는 솔루션

방화벽

네트워크 트래픽을 모니터링하고 제어하는 네트워크 보안 시스템

봇넷

- DDoS, 좀비 PC 간의 네트워크

SQL 인젝션

- 악의적인 사용자가 보안상의 취약점을 이용하여, 임의의 SQL 문을 주입하고 실행되게 하여 데이터베이스가 비정상적인 동작을 하도록 조작하는 행위 입니다.

XSS

- XSS(Cross-Site Scripting) 이란 웹 애플리케이션에서 일어나는 취약점으로 관리자가 아닌 권한이 없는 사용자가 웹 사이트에 스크립트를 삽입하는 공격 기법입니다.

DDos

- 서비스 중단을 목적으로 표적 서버, 서비스 또는 네트워크에 인터넷 트래픽을 대량으로 보내려고 시도하는 악의적인 사이버 공격의 형태입니다.

IDS (Intrusion Detection System, 침입 방지 시스템)

- 유해 트래픽 차단. 네트워크 트래픽에서 의심스러운 활동이 있는지 모니터링하고, 그러한 활동이 발견되면 경보를 발령하는 시스템이다.

S/MIME

- PKI(Public Key Infrastructure) 기반, 전자우편 암호화 및 디지털 서명 기능 제공

VPN(Virtual Private Network)

- 공중망을 사설망처럼 이용하고 회선 비용을 크게 절감하게 해주는 기업 통신 서비스, 엑스트라넷, 인트라넷

VTP(VLan Trunking Protocol)

연결된 스위치들끼리 정보를 주고받아 자동으로 동기화 하게 해주는 프로토콜

SSL(Secure Socket Layer)

- 암호화 기반 인터넷 보안 프로토콜입니다. (Netscape가 1995년 처음으로 개발)

- SSL은 현재 사용 중인 TLS 암호화의 전신입니다. SSL/TLS를 사용하는 웹사이트의 URL에는 "HTTPS"가 있습니다.

- 브라우저 사이 전송되는 데이터를 암호화하여 인터넷 연결을 보호하기 위한 기술

HTTPS

인증서 기반으로 암호화된 데이터를 전송하는 프로토콜

WEP(Wired Equivalent Privacy)

- 유선 랜에서 제공하는 것과 유사한 수준의 보안 및 기밀 보호를 무선 랜에 제공하기 위하여 Wi-Fi 표준에 정의된 보안 프로토콜이다.

- 64비트나 128비트 암호화 키를 생성해 보안을 유지한다. 하지만 이 키는 일정한 값을 유지하기 때문에 취약점이 노출되었다.

WAP

- 무선 랜 보안 표준의 하나로 WEP(Wired Equivalent Privacy) 키 암호화를 보완하고 성능을 높임

- 특히 패킷당 키 할당 기능, 키값 재설정 등 다양한 기능이 있기 때문에 해킹이 불가능하고 네트워크에 접근 시 인증 절차를 요구한다.

DMB

- 이동중에도 개인정보나 차량용 단말기를 통해 고음질, 고화질 방송 시청가능

DDNS (Dynamic Domain Name System)

- 유동 IP 주소를 고정 IP 주소처럼 사용할 수 있도록 하는 서비스 시스템

Gateway

- OSI 7 에서 서로 다른 모든 계층의 기능을 수행하는 프로토콜 변환기

포트 미러링

- 특정 포트로 들어온 패킷을 다른 임의의 포트로 copy (스위치 허브에서 사용)

PLC(Programmable Logic Controller)

- 전기가 공급되는 전역선 위에 데이터를 얹어 보내는 디지털 통신 기술

홈 게이트웨이

- 가정 내 네트워크와 가정 외 네트워크 간 상호 접속을 중재하는 장치

CSMA/CA

- 무선 환경, 충돌 회피 프로토콜 (유선일 때 CSMA/CD)

DMZ

- 방화벽이 설정된 네트워크에서 외부에 노출되야 하는 서버들의 네트워크 지역

와이브로

- 휴대전화처럼 이동하면서 초고속 인터넷을 사용할수 있는 서비스, 휴대전화 - 무선랜 중간 영역에 위치

랙

- 서버나 네트워크 장비들을 수용하기 위해 사용되는 철제 프레임

핫 스왑

- 대형 라우터 기능에서 전원이 off 된 상태에서 모듈 교체가 가능

슈퍼넷

- 넓은 범위의 호스트 IP 를 하나의 네트워크 대역으로 설계해서 보다 많은 주소를 사용

NAT(Network Address Translation)

- IP 주소 사용 낭비 방지, 내부적으로 사설 IP 주소를 설정해서 사용하다가 외부에 접속시 공인 IP 주소로 변환하는 기술

Shell

- 리눅스, 사용자나 운영 프로그램이 내린 명령을 해석하고 이해한 후 운영체제에 전달하는 역할의 프로그램

스테커블 스위치

- 여러 대가 스택으로 연결되었을 때 훨씬 좋은 성능을 냄

OSPF(Open Shortest Path First)

- 링크 상태 라우팅 프로토콜로 인터넷에서 연결된 링크 상태를 감시해서 최적의 경로를 선택

- 중, 대규모 네트워크 구성시 사용, area(구역)의 개념을 사용해 빠른 업데이트와 라우팅 테이블을 효과적으로 관리

OFDM(Orthogonal Frequency Division Multiplexing)

- 수백개의 반송파를 사용하는 다반송파 변조 방식, 디지털 변조

홈PNA

- 가정 전화선을 이용해 2대 이상의 컴퓨터가 서로 공유되도록 하는 네트워킹 솔루션

IPSec 프로토콜 구조

AH - IP 패킷에 대한 인증을 제공하고 데이터의 무결성을 보장하는 프로토콜 헤더

ESP - IP 패킷에 대한 인증과 암호화를 실시하고 데이터의 무결성과 기밀성을 보장하는 프로토콜 헤더

SA - IPSec 서비스를 구현할 때 암호화 및 인증에 사용할 요소를 정의하는 것

RAID

- 여러 대의 하드 디스크가 있을 때 동일한 데이터를 다른 위치에 중복해 저장하는 방법

| RAID0 | 스트라이핑, 분산저장 방식, 손실시 복구 X |

| RAID1 | 디스크 미러링 모드, 손실시 다른 디스크로 백업가능(절반만 사용) 각 드라이버를 동시에 읽어 읽기 성능이 좋지만, 단일 디스크의 성능과 같음 |

| RAID2 | ECC 로 손상시 복구가능 |

| RAID3 | 패리티 비트를 따로 두고 사용해서 복구 |

| RAID4 | 각자의 뱅크에 패리티 비트를 두고 사용 |

라운드 로빈

- 서버 로드 밸런싱에서 가장 많이 사용하는 방식 (부하 분산 방식)

듀얼 스택

- IPv4 와 IPv6 를 함께 사용하는 장비

스위치와 라우터

라우터 명령어 정리

✔ 기본

| 명령어 | 설명 | 예시 |

| enable (en) | 사용자 → 관리자 모드로 | |

| config terminal (conf t) | 관리자 → 설정 모드로 |  |

| exit | 설정 → 관리자 모드 (직전) |  |

| disable | 다시 사용자 모드로 | |

| ctrl+z, end | 한번에 관리자 모드로 | |

| copy r s | 라우터 설정 내용을 NVRAM 에 저장 |  |

✔ show 명령어 (Router#)

| 명령어 | 설명 | 예시 |

| show ip route | 라우팅 테이블 |  ** show ip route [address [mask] [longer-prefixes]] | [protocol [process-id]] |

| show version | 라우터 기본 정보 |  |

| show interface | all 인터페이스 정보 |  |

| show interface ethernet 0 | 이더넷 인터페이스 정보 | |

| show interface seiral 0 | 시리얼 인터페이스 정보 | |

| show running-config | 현재 구성 파일 |  |

| show startup-config | NVRAM 백업 구성 파일 |  conf t 에서 hostname을 지정하고 저장하니 파일내용 확인가능! |

| show flash | 플래시 메모리 (IOS 이미지 파일) |

|

| show processes | 라우터 내 실행 중인 process 데몬 확인 및 cpu 점유 상태 확인 |  |

| show session | 텔넷 연결 세션 보기 | |

| disconnect | 세션종료 | |

| copy r s | 저장 명령어 | copy running-config startup-config 이 단축명령어 |

✔ conf 명령어 (Router(Config)#)

| 명령어 | 설명 | 예시 |

| > banner motd # | 배너 입력 (마지막에 #은 꼭 입력, 종료는 Ctrl+Z) ** 접속시 나오는 인삿말 기능 |

|

| > int fa 0/0 > description Hello! |

인터페이스 Description 설정 |  |

| > int fa 0/0 > ip address 150.10.11 255.255.255.0 |

n 라우터 아이피 설정 |  ** int fa0/0 fa 는 interface fastethernet0/0 의 약자이다. |

| > ping 150.10.1.1 | 연결 확인 (Router#) | |

| > hostname saebal | 라우터 이름 설정 | |

| > enable secret cisco123 > enable password cisco123 |

비밀 번호 설정 명령어 (둘 중 하나 선택해서 사용) |

|

| > username hoyhoy password 4321 | 계정 생성 | |

| > no shutdown | 인터페이스 만들고 활성화 (FastEthernet 0/0 의 IP를 설정할때) |

Router(config)# interface fastethernet 0/0 Router(config-if)# ip add 192.168.100 255.255.255.0 Router(config-if)# no shutdown Router# copy r s (사용자 모드로 돌아와야) |

| > exec-timeout 10 30 | 10분 30초동안 조작없으면 세션종료 | Router(config)# line vty 0 4 (텔넷접속후) Router(config-line)# exec-timeout 10 30 (10분 30초 동안 입력없으면 자동 종료 설정) |

| > no exec-timeout | 타임아웃 안결기 | |

| > ip host PC1 192.168.13.2 | ip 주소에 이름 설정 | |

| > ping PC1 | 이름으로 ping 보내기 | |

| > ip route 210.1.1.0 255.255.255.0 serial 0/1 | 정적 라우팅 설정 다른 라우터에게 패킷을 전달하기 위해 해당 인터페이스로 경로 설정 |

ip route 해당IP주소 서브넷마스크 해당인터페이스 IP 주소가 접근할때 해당인터페이스로 보낸다. |

| > ip route 0.0.0.0 0.0.0.0 serial 0/1 | 라우팅 테이블에 없는 목적지인 경우, serial 0/1 로 내보냄 | |

| > router rip > network 192.168.0.1 |

RIP 라우팅 프로토콜 설정 | network 인터페이스IP의 클래스 |

| > router ospf > network 192.168.1.0 0.0.0.255 area 1 |

OSPF 라우팅 프로토콜 설정 |  |

| >router eigrp 1 >network 192.168.1.0 0.0.0.255 |

EIGRP 라우팅 프로토콜 설정 | |

- 인터페이스 만들고 활성화 하기 - FastEthernet 0/0 의 IP를 설정하시오

Router(config)# interface fastethernet 0/0

Router(config-if)# ip add 192.168.100 255.255.255.0 (ip + 서브넷)

Router(config-if)# no shutdown

Router# copy r s (사용자 모드로 돌아와야)

- Serial 2/0 의 대역폭을 2048로 설정하시오.

Router> en

Router# conf t

Router(config)# interface serial 2/0 (해당 인터페이스로 이동)

Router(config-if)# bandwidth 2048 (대역폭 설정)

Router> copy r s (전역 모드로 이동해서 저장)

- Serial 2/0 의 클럭 속도를 72K로 설정하시오

Router# conf t // 설정모드로 이동

Router(config)# int Serial 2/0

Router(config-if)# clock rate 72000 // 클럭속도 72000초

Router# copy r s

- FastEthernet 0/0의 description 을 설정하시오. (ICQA)

Router> en

Router# conf t

Router(config)# int fa 0/0 (인터페이스 설정 진입)

Router(config-if)# description ICQA (desc 입력)

...

Router# copy r s

- Router1의 Serial 2/0 을 사용가능하게 IP 설정하고 활성화하기

(첫번째 IP 192.168.0.101/24, 두번째 IP 192.168.0.102/24)

Router(config)# interface serial 2/0

Router(config-if)# ip add 192.168.0.101 255.255.255.0

Router(config-if)# ip add 192.168.0.102 255.255.255.0 secondary (←추가)

Router(config-if)# no shutdown (인터페이스 활성화명령어)

...

Router# copy r s (저장)

- 기본게이트 웨이를 설정하시오 IP 192.168.0.10

Router(config)# ip default-gateway 192.168.0.10

- Router의 DHCP 네트워크를 192.168.100.0/24, 서버이름은 'icqa' 로 설정하시오

Router(config)# ip dhcp pool icqa (dhcp 서버를 icqa 로 네이밍)

Router(dhcp-config)# network 192.169.100.0 255.255.255.0 (IP주소 + 서브넷마스크)** DHCP(Dynamic Host Configuration Protocol)는 IP주소와 게이트웨이 또는 네임서버의 주소의 정보를 자동으로 할당해주는 프로토콜이다

- Router Telnet 에 접근하는 password 를 'icqa' 로 설정, 로그인 하기

Router(config)# line vty 0 4 (텔넷에 접근, 가상터미널을 0 - 4 까지 총 5개를 사용)

Router(config-line)# password icqa (비밀번호 설정)

Router(config-line)# login (로그인)

Router# copy r s

- 텔넷 연결 후 3분 50초 동안 입력이 없으면 세션이 자동종료 되도록 설정하기

Router(config)# line vty 0 4 (텔넷접속후)

Router(config-line)# exec-timeout 03 50 (10분 30초 동안 입력없으면 자동 종료 설정)

...

Router# copy r s (저장)

- Router console 0으로 접근 패스워드를 ICQA 로 설정, 로그인하기

Router(config)# line console 0 (콘솔은 라인명령어로)

Router(config-line)# password ICQA (비밀번호 설정)

Router(config-line)# login (로그인하기)

...

Router# copy r s (저장 꼭 해주기)

- Router Serial 2/0 을 활성화 시키기

Router(config)# interface serial 2/0

Router(config-if)# no shutdown (활성화!!!)

...

Router# copy r s

- Hostname 을 network2 로 변경, console 0의 password 를 route5 로 변경 후, 로그인하시오

Router(config)# hostname network2 (라우터이름을 변경)

network2(config)# line console 0 (콘솔 0으로 진입)

network2(config-line)# password route5 (비밀번호도 변경하고)

network2(config-line)# login (로그인도 하고)

...

network2# copy r s (관리자 모드로 돌아와 저장)

- serial 2/0에 frame relay 방식으로 캡슐화 하시오

Router# conf t

Router(config)# interface serial 2/0

Router(config-if)# encapsulation frame-relay

...

Router# copy r s

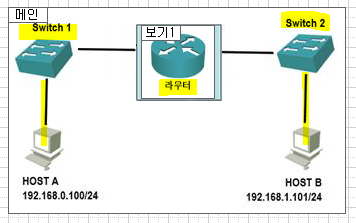

**후기

약 2주 공부 (햄릿슈 - 네트워크 관리사 실기 2018, 2019, 2020, 2021)

2주 간 윈도우 설정 / 라우터 실습을 정리해보며 집중하였고

1주 전 하루에 하나씩 케이블 제작해봤고

1일 전 단답형 문제를 최근 3년어치 복기하였다

Hoxy 저의 포스팅이 도움이 되셨다면..? 5랜시간을 해메이다 해결에 도움이 되셨다면..?

광고한번만 눌러주시면 힘내서 더 열심히 포스팅하겠습니다! 감사합니다. (🙇♀️꾸벅) -새발자올림-

** 출처 :

햄릿슈 Youtube

'OS & Network' 카테고리의 다른 글

| 안드로이드 - 안드로이드 스튜디오 설치하기 (0) | 2023.10.10 |

|---|---|

| VScode - 저장시(ctrl + s) 코드 자동 정렬하기 (0) | 2023.07.05 |

| Network - 빗버킷 22번 포트 우회하기 (SK 인터넷) (0) | 2023.06.30 |

| Network - 네트워크 관리사 2급 실기 (서비스 관리자) (0) | 2023.06.23 |

| Network - 네트워크 관리사 2급 필기 정리 (5) | 2023.05.21 |

댓글